Configurer un connecteur LDAP¶

Cette page explique comment intégrer un annuaire LDAP comme méthode d’authentification pour vos utilisateurs sur Reemo.

Important

Note

Configurer LDAP dans Reemo¶

Accéder à Connectors dans l’Admin Area de l’instance.¶

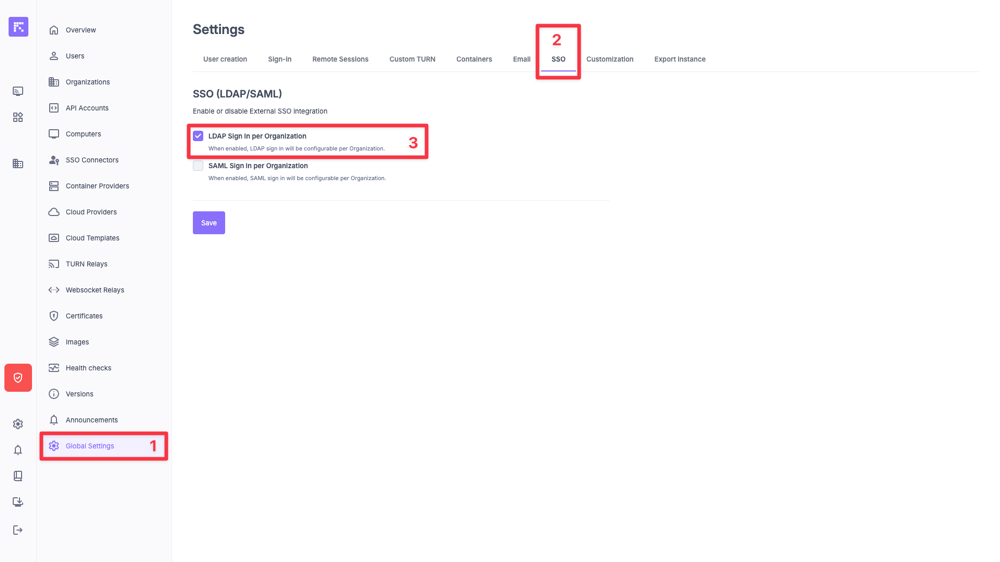

Activer l’option LDAP Sign-in per Organization dans les Global Settings.¶

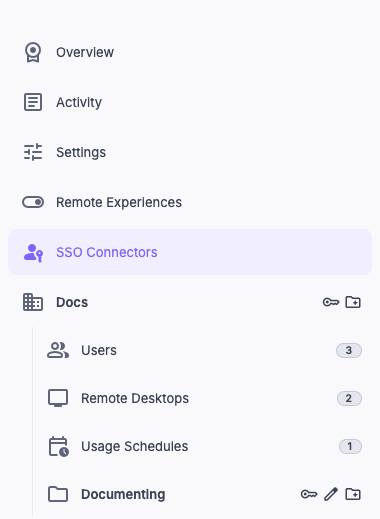

Configurer SAML dans Organization > Connectors.¶

Configurer le serveur LDAP¶

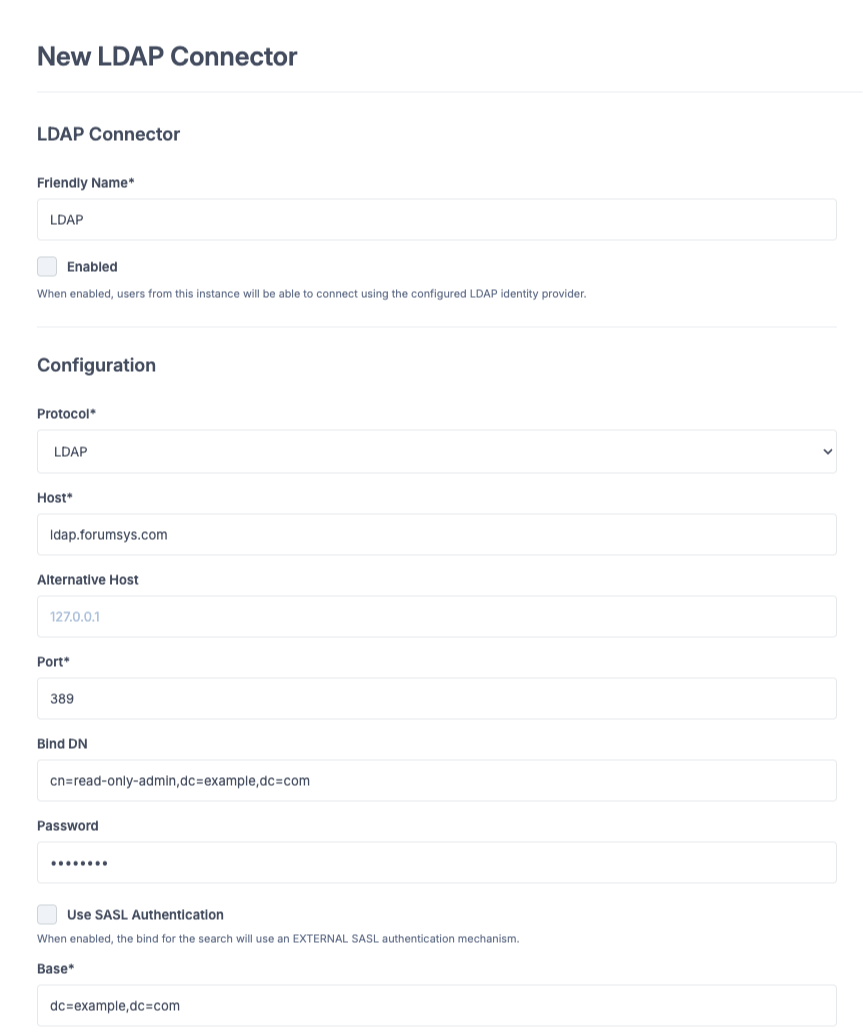

À l’intérieur de l’instance (ou au niveau l’organisation si LDAP Sign-in per Organization est activé), créez un nouveau LDAP Connector puis renseignez les champs suivants :

Friendly Name : nom de votre serveur LDAP (ex. Entreprise-AD).

Protocol :

LDAPouLDAPS(recommandé).Host : adresse IP ou FQDN du serveur LDAP.

Port : port du service (par défaut

389pour LDAP,636pour LDAPS).Bind DN : DN de l’utilisateur utilisé pour la connexion au serveur LDAP.

Password : mot de passe du compte de liaison.

Base : base DN utilisée pour rechercher les utilisateurs et leurs identifiants.

Renseigner les champs du connecteur LDAP.¶

Configurer les attributs (Attributes Mapping)¶

Définissez le mapping des attributs pour que Reemo puisse identifier correctement vos utilisateurs :

UID : champ identifiant unique.

Username : champ identifiant de connexion.

Email : champ adresse e-mail.

Full Name : champ nom complet (ex. displayName).

Renseigner les attributs LDAP pour le mapping des utilisateurs.¶

Déclarer les utilisateurs¶

Une fois le connecteur configuré, vous devez provisionner les utilisateurs issus de votre annuaire LDAP dans votre organisation.

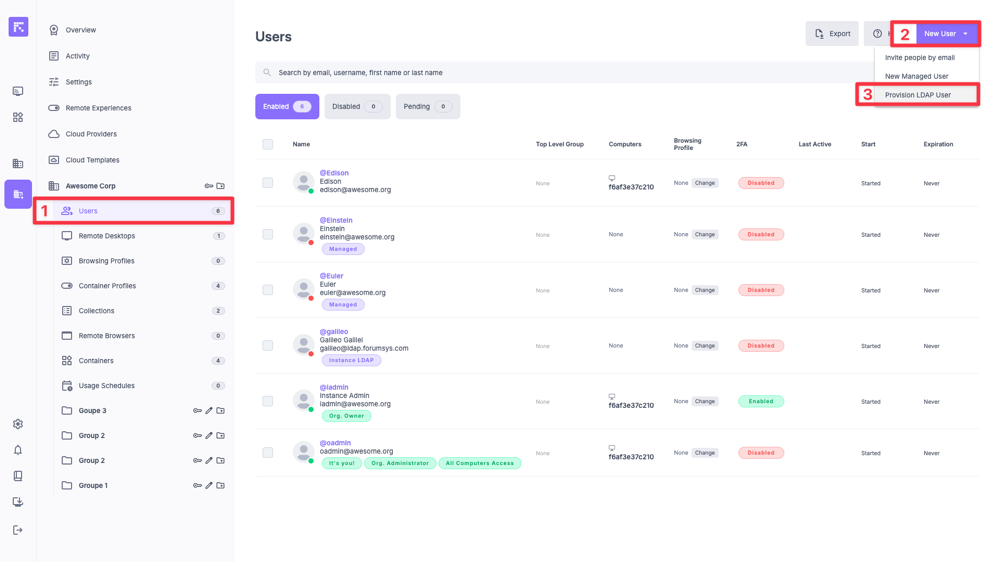

Aller dans le menu Users de votre organisation.

Cliquez sur New User > Provision LDAP User

Provisionner des utilisateurs LDAP depuis l’organisation.¶

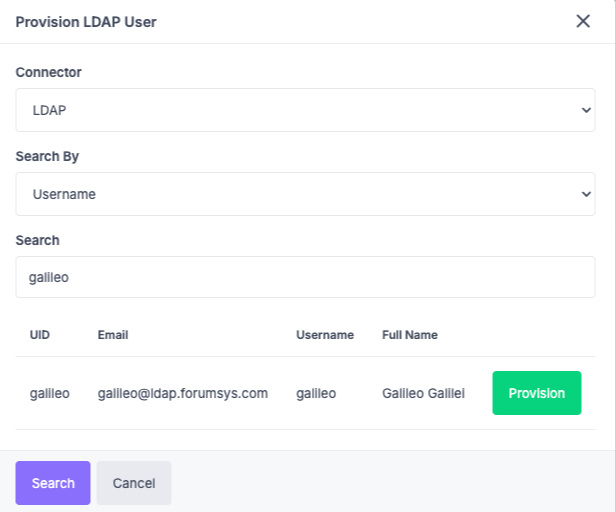

- Une popup vous permet de rechercher vos utilisateurs et de les provisionner.

Sélectionnez le nouveau connecteur LDAP dans le menu déroulant.

Recherchez vos utilisateurs par Username, Email ou Full Name (si vous l’avez configuré dans le mapping).

Cliquez sur Provision pour ajouter les utilisateurs à votre organisation.

Provisionner des utilisateurs LDAP depuis l’organisation.¶

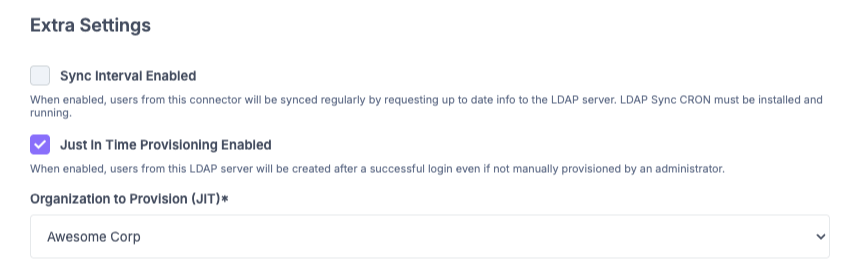

Dans le menu Connectors, éditez votre connecteur LDAP.

Activez l’option Just In Time Provisioning dans les Extra Settings.

Activer l’option Just In Time Provisioning dans les Extra Settings du connecteur LDAP.¶

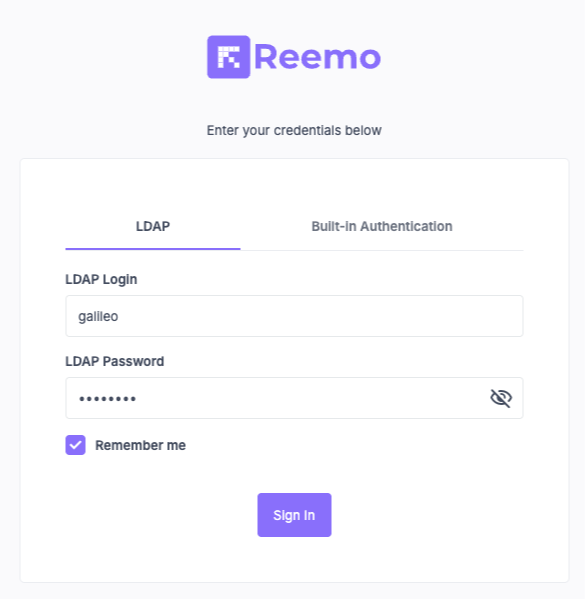

Se connecter via LDAP¶

Une fois le connecteur actif et les utilisateurs provisionnés (ou JIT activé), vos utilisateurs peuvent se connecter :

Accès général à votre portail :

https://[portal_url]/

Accès direct à l’organisation :

https://[portal_url]/login/[organization_shortname]

Connexion via LDAP Sign-in.¶