Configurer SAML avec Microsoft Entra ID¶

Cette page explique comment intégrer Microsoft Entra ID (Azure AD) comme fournisseur d’identité SAML pour authentifier vos utilisateurs sur Reemo.

Important

Cette fonctionnalité est disponible à partir de la formule Enterprise.

Note

Configurez SAML dans Reemo¶

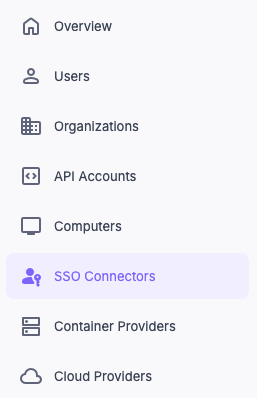

Accéder à Connectors dans l’Admin Area de l’instance.¶

Configurez SAML dans Organization > Connectors.¶

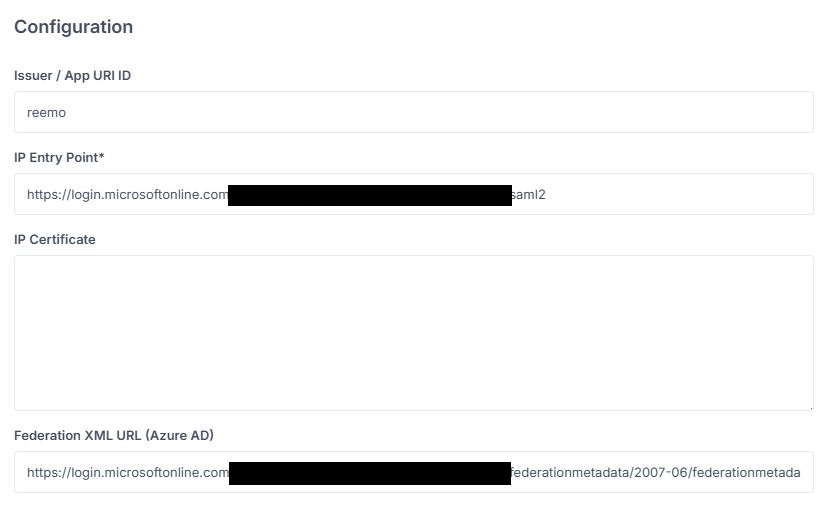

Créer le connecteur SAML côté Reemo¶

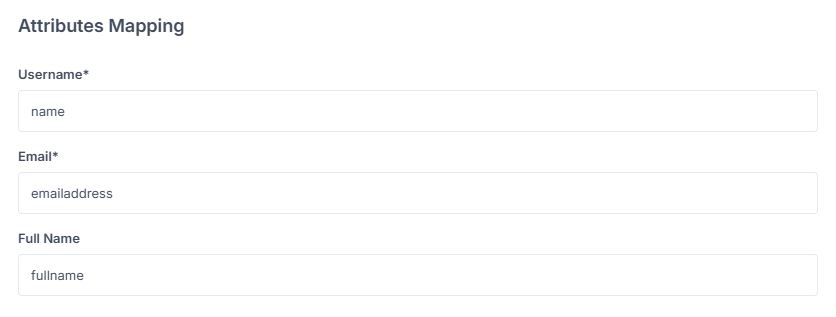

Créez un nouveau Connecteur de type SAML Connector.

Renseignez les champs de base :

Friendly Name : nom affiché à vos utilisateurs (ex. EntraID).

Issuer / App URI ID :

reemo.Les autres champs (Entry Point, Federation XML) seront complétés après la configuration Entra ID.

Renseigner les champs de base du connecteur SAML.¶

Configurer les attributs.¶

Créer le connecteur.¶

3) Validez pour générer l’ URL de callback du connecteur. Vous en aurez besoin dans EntraID (Single sign-on URL).

Copier l’URL de callback générée par le connecteur SAML.¶

Configurer l’application SAML dans Entra ID¶

Connectez-vous au portail EntraID : https://portal.azure.com

Créez une nouvelle application : Microsoft Entra ID > Manage > Enterprise applications > New application.

- Cliquez sur Create your own application.

Donnez un nom (ex. Reemo).

Choisissez Integrate any other application you don’t find in the gallery (Non-gallery).

Cliquez sur Create.

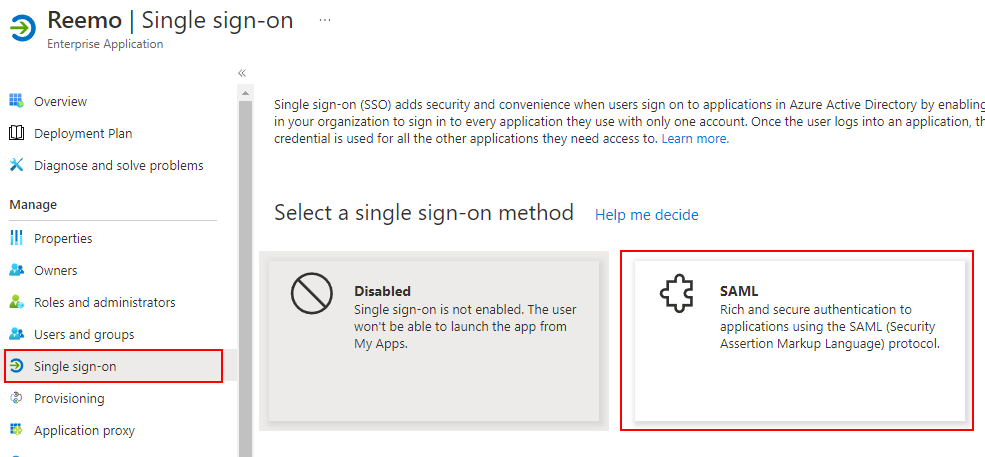

Ouvrez l’application et allez dans Single sign-on > sélectionnez SAML.

Choisir SAML comme méthode de Single Sign-On.¶

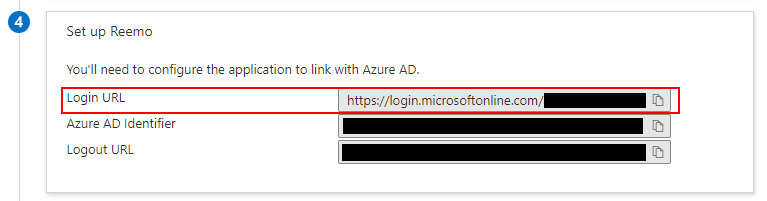

Dans la section Set up [nom de l’app] :

Copiez Login URL (URL de connexion) et collez-la dans IdP Entry Point dans Reemo.

Copier l’URL de connexion dans le champ IdP Entry Point.¶

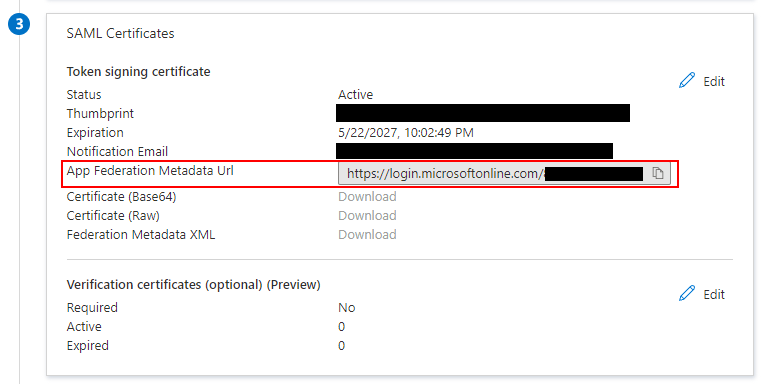

Dans la section SAML Certificates :

Copiez l’URL du fichier federationmetadata.xml via l’ App Federation Metadata URL.

Copier l’URL du fichier federationmetadata.xml.¶

Collez-le dans le champ Federation XML URL du connecteur Reemo.

Remplir les champs précédemment laissé vides.¶

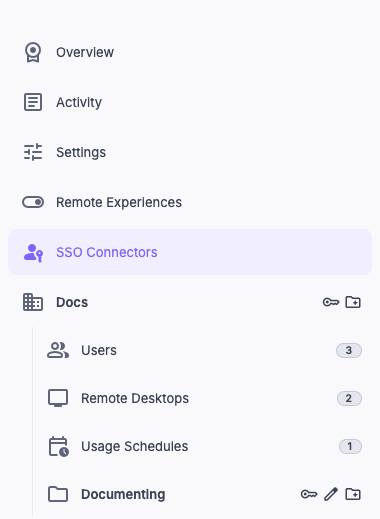

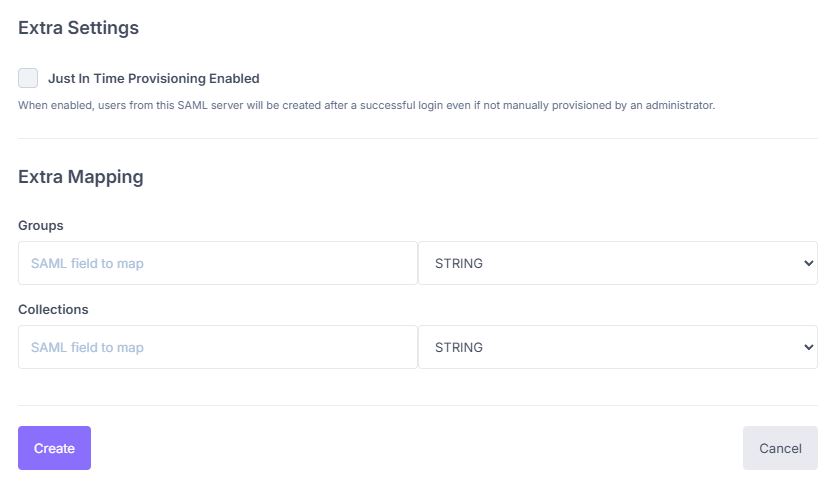

Configurer les attributs (Attribute Statements)¶

Mappez les attributs pour que Reemo reçoive les bonnes informations d’Entra ID :

Username →

nameEmail →

emailaddressFull Name →

displayname

Configurer l’identifier et l’URL de réponse (Reply URL)¶

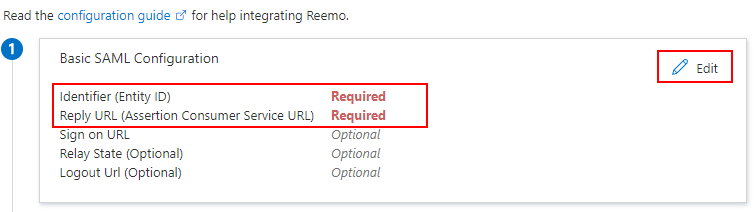

Pour finir la configuration Entra ID requière de renseigner l’Identifier et la Reply URL (Assertion Consumer Service URL) :

Dans la section Basic SAML Configuration, cliquez sur Edit.

Cliquer sur Edit pour modifier la configuration SAML de base.¶

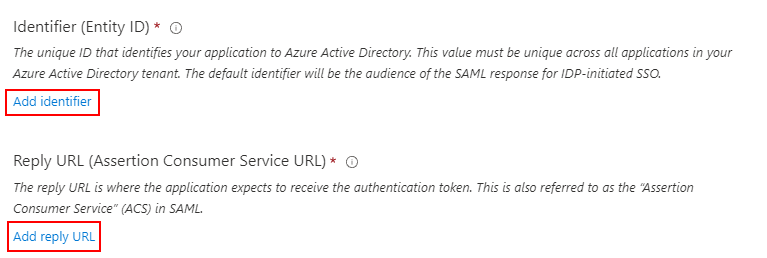

Ajoutez un Identifier : utilisez la valeur définie dans Reemo (

reemo).Ajoutez une Reply URL : utilisez l’URL de callback générée par le connecteur dans Reemo.

Ajouter un Identifier et une Reply URL avec les valeurs de Reemo.¶

Cliquez sur Save, puis utilisez le bouton Test pour vérifier la configuration.

Note

L’URL de callback de votre connecteur est visible dans la liste des connecteurs, colonne Configuration.

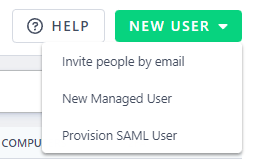

Déclarer les utilisateurs¶

Deux approches sont possibles pour donner l’accès SSO aux utilisateurs.

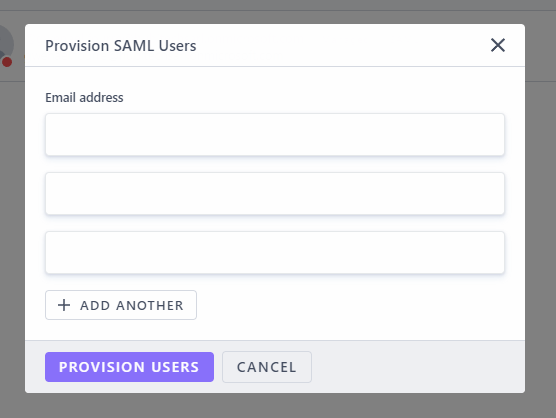

Provisionner des utilisateurs SAML directement dans l’organisation.¶

Ajouter des utilisateurs par e-mail via la popup de provisionnement.¶

Dans le portail Entra, ouvrez l’application Reemo.

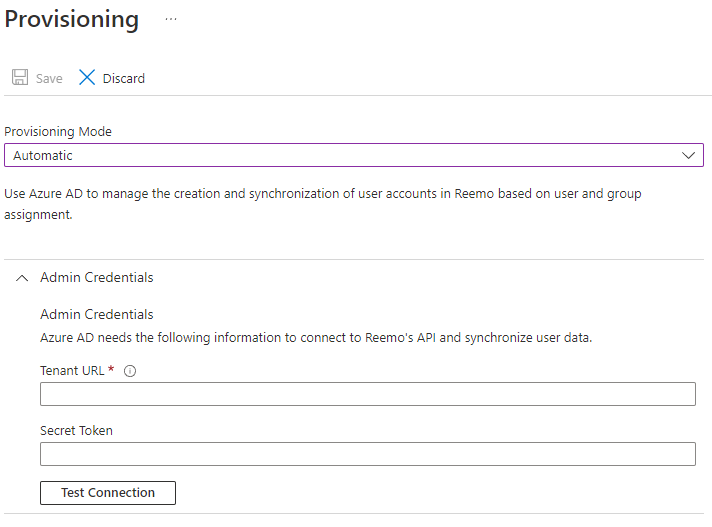

Allez dans Provisioning > Get Started.

Mettez Provisioning Mode sur Automatic.

- Saisissez

Tenant URL : valeur SCIM API fournie par Reemo (dans la liste des connecteurs).

Secret Token : valeur SCIM Token fournie par Reemo.

Cliquez sur Test Connection, puis Save.

Automatiser le provisionnement des utilisateurs avec SCIM.¶

Vous devriez pouvoir provisionner des utilisateurs depuis Microsoft Entra ID en utilisant l’interface de provisionnement.

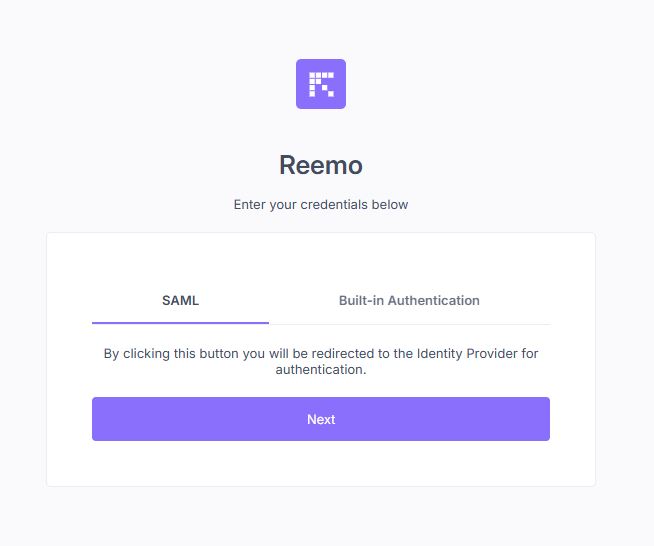

Se connecter via SAML¶

Une fois le connecteur actif et les utilisateurs déclarés (ou JIT activé), vos utilisateurs peuvent se connecter :

Accès général à votre portail (Private Cloud / On-Prem) :

https://[portal_url]/

Accès direct à l’organisation (Public Cloud) :

https://[portal_url]/login/[organization_shortname]

Sélectionner SAML puis Next pour être redirigé vers Microsoft Entra ID.¶