Fournisseurs de Conteneurs¶

Un Fournisseur de conteneur ou Container Provider est une intégration permettant de gérer des environnements de conteneurs (ex. Docker Swarm, Kubernetes) dans la plateforme. Il centralise la configuration, les certificats, les secrets et les images afin de simplifier le déploiement et l’exploitation.

Note

Lorsqu’un Fournisseur de conteneur est créé dans Reemo, il est désactivé par défaut et doit être activé explicitement par un administrateur d’instance.

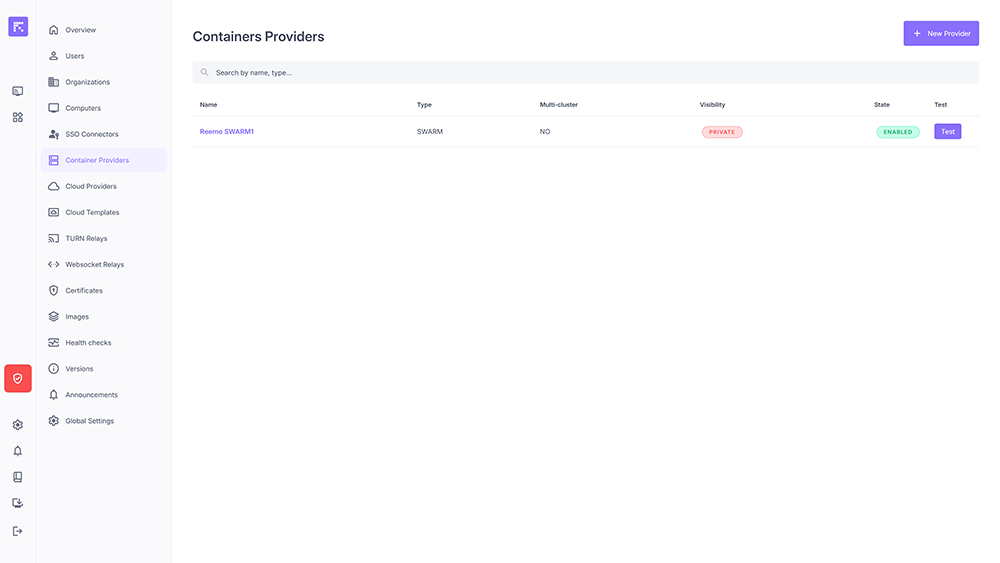

Vue d’ensemble¶

La liste des Container Providers affiche :

Nom : identifiant choisi par l’administrateur.

Type : technologie utilisée (par ex. SWARM).

Multi-cluster : déploiement sur un ou plusieurs clusters.

Visibilité : Public ou Privé.

État : Enabled ou Disabled.

Test : bouton de validation de la connectivité.

Liste des Container Providers¶

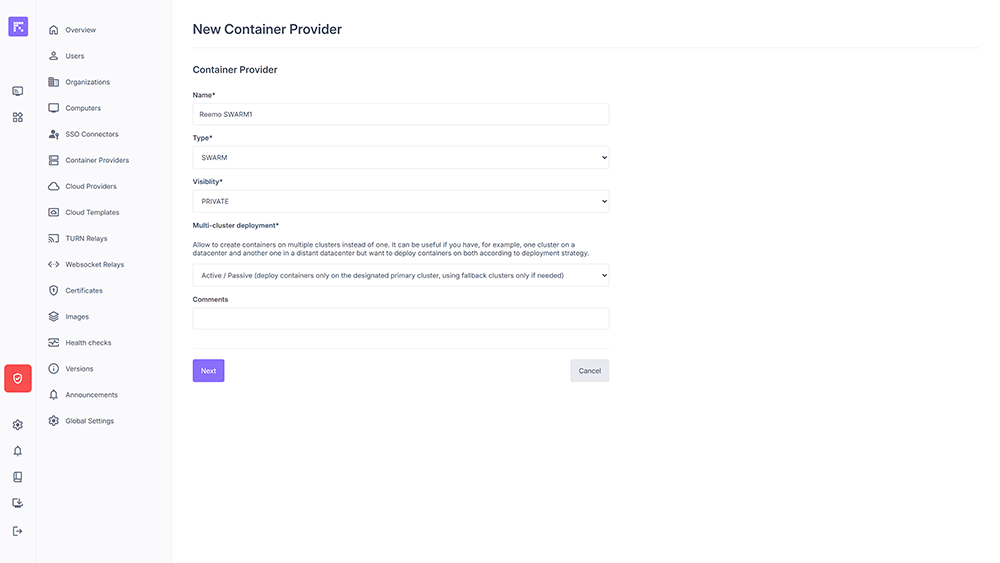

Création d’un Container Provider¶

Cliquer sur New Provider.

Renseigner les champs :

Name : nom du provider.

Type : choisir SWARM ou KUBERNETES.

Visibility : Public ou Private.

Multi-cluster deployment : activer ou non la gestion multi-cluster (mode Active/Passive ou Active/Active).

Comments : notes administratives.

Formulaire création Container Provider¶

Exemple de configuration de clusters :

Vous pouvez déployer des conteneurs sur un cluster simple ou en utilisant une configuration multi-cluster. Une configuration multi-cluster permet de créer des conteneurs sur plusieurs clusters au lieu d’un seul. Cela peut être utile si, par exemple, vous avez un cluster dans un datacenter et un autre dans un datacenter distant, mais que vous souhaitez déployer des conteneurs sur les deux selon la stratégie de déploiement.

Cluster simple : Déploie les conteneurs uniquement sur ce cluster.

Multi-cluster Active/Passive : Déploie les conteneurs uniquement sur le cluster principal désigné, en utilisant les autres clusters comme solution de secours si nécessaire.

Multi-cluster Active/Active : Déploie les conteneurs aléatoirement sur plusieurs clusters.

URL : point d’accès à l’API du cluster. Il peut s’agir d’une adresse interne ou d’un nom DNS public. Dans le second cas, une installation Ansible de l’infrastructure sera nécessaire.

Server Name (SNI) : champ optionnel correspondant au Common Name du certificat SSL de l’environnement provider.

Cert Auth : active l’authentification par certificat, si celle-ci est requise.

- Certificate :

Use an Existing Certificate : permet de sélectionner un certificat existant depuis le module Certificates.

Specify a certificate : permet de renseigner manuellement les contenus KEY, CERT et CA.

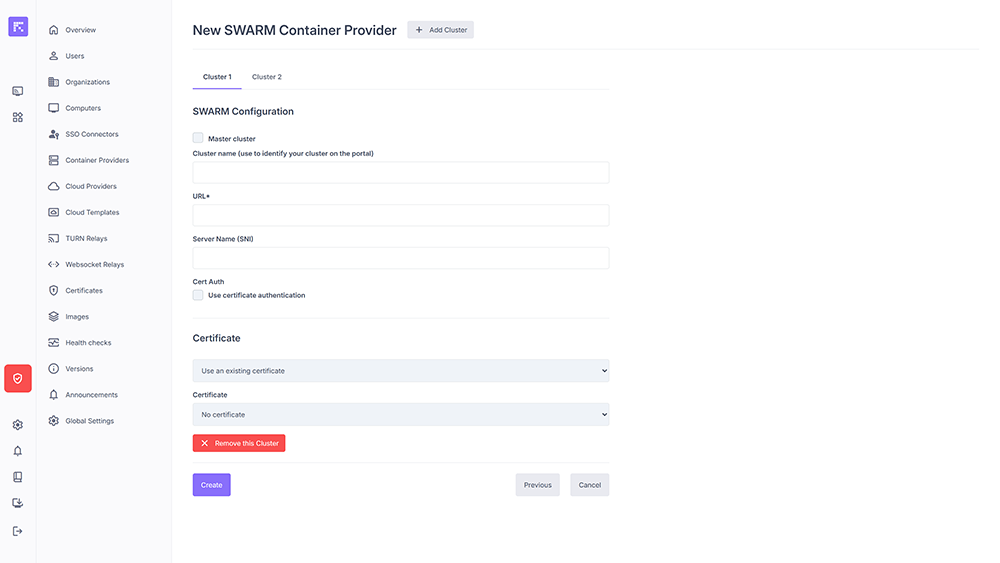

Exemple de configuration d’un cluster SWARM¶

Add Cluster : permet d’ajouter un nouveau cluster au provider (option disponible uniquement si le mode multi-cluster est activé).

Master cluster: champ visible uniquement lorsque le mode multi-cluster Active/Passive est activé. Il sert à définir le cluster principal (master) utilisé pour les déploiements. Les autres clusters seront considérés comme secondaires (fallback) et ne seront sollicités qu’en cas d’indisponibilité du cluster principal.

Cluster name : identifiant interne du cluster (affiché uniquement si le mode multi-cluster est activé).

URL : point d’accès à l’API du cluster. Il peut s’agir d’une adresse interne ou d’un nom DNS public. Dans le second cas, une installation Ansible de l’infrastructure sera nécessaire.

Server Name (SNI) : champ optionnel correspondant au Common Name du certificat SSL de l’environnement provider.

Cert Auth : active l’authentification par certificat, si celle-ci est requise.

- Certificate :

Use an Existing Certificate : permet de sélectionner un certificat existant depuis le module Certificates.

Specify a certificate : permet de renseigner manuellement les contenus KEY, CERT et CA.

Remove the Cluster : supprime le cluster (option disponible uniquement si le mode multi-cluster est activé et qu’au moins 2 clusters sont configurés).

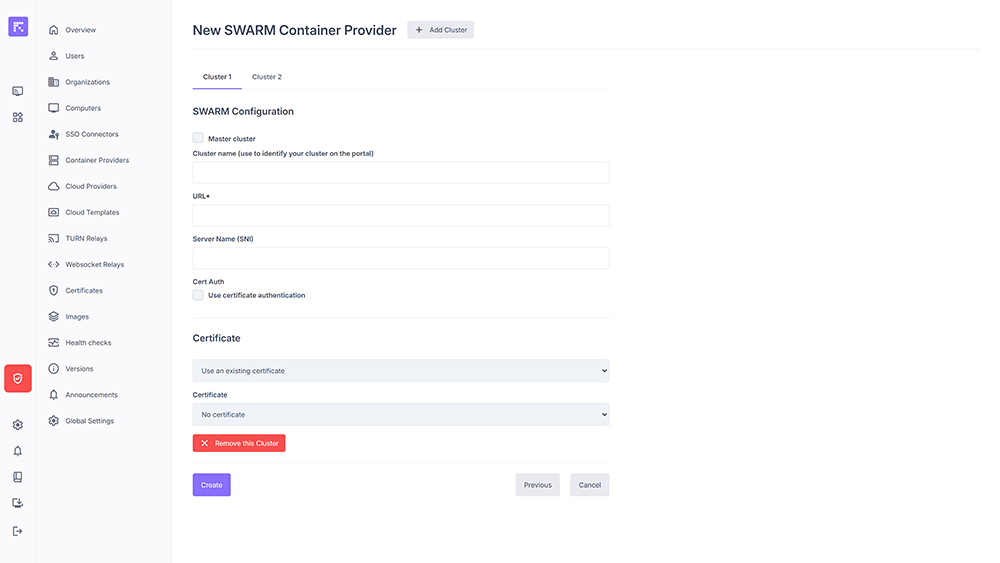

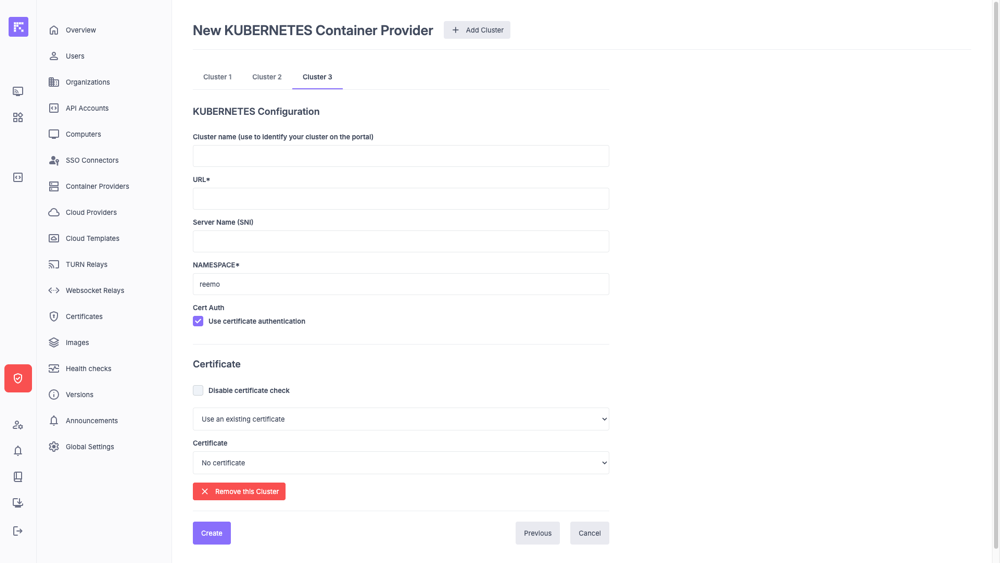

Exemple de configuration d’un cluster SWARM en mode multi-cluster¶

Add Cluster : permet d’ajouter un nouveau cluster au provider (option disponible uniquement si le mode multi-cluster est activé).

Cluster name : identifiant interne du cluster (affiché uniquement si le mode multi-cluster est activé).

URL : point d’accès à l’API du cluster. Il peut s’agir d’une adresse interne ou d’un nom DNS public. Dans le second cas, une installation Ansible de l’infrastructure sera nécessaire.

Server Name (SNI) : champ optionnel correspondant au Common Name du certificat SSL de l’environnement provider.

NAMESPACE : namespace utilisé pour les déploiements (valable uniquement pour Kubernetes).

Cert Auth : active l’authentification par certificat, si celle-ci est requise.

- Certificate :

Use an Existing Certificate : permet de sélectionner un certificat existant depuis le module Certificates.

Specify a certificate : permet de renseigner manuellement les contenus KEY, CERT et CA.

Remove the Cluster : supprime le cluster (option disponible uniquement si le mode multi-cluster est activé et qu’au moins 2 clusters sont configurés).

Exemple de configuration d’un cluster KUBERNETES en mode multi-cluster¶

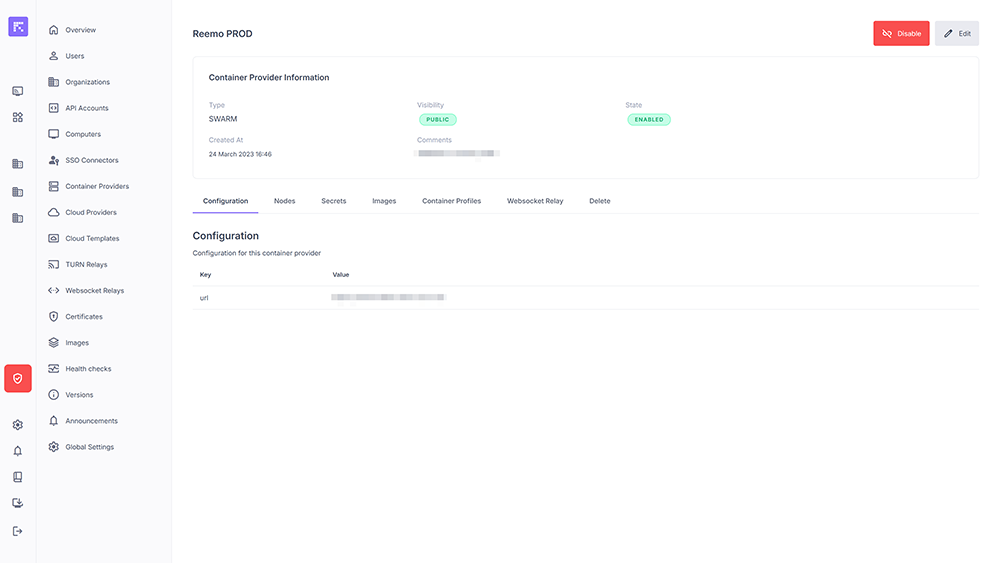

Vue d’ensemble d’un Container Provider¶

L’onglet Configuration permet d’afficher les paramètres principaux du provider.

Configuration d’un Container Provider¶

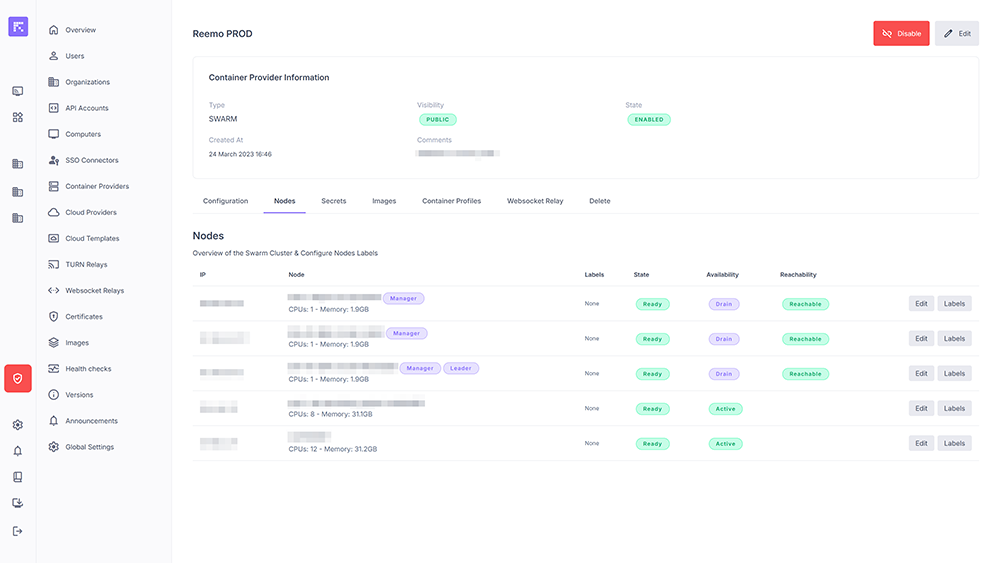

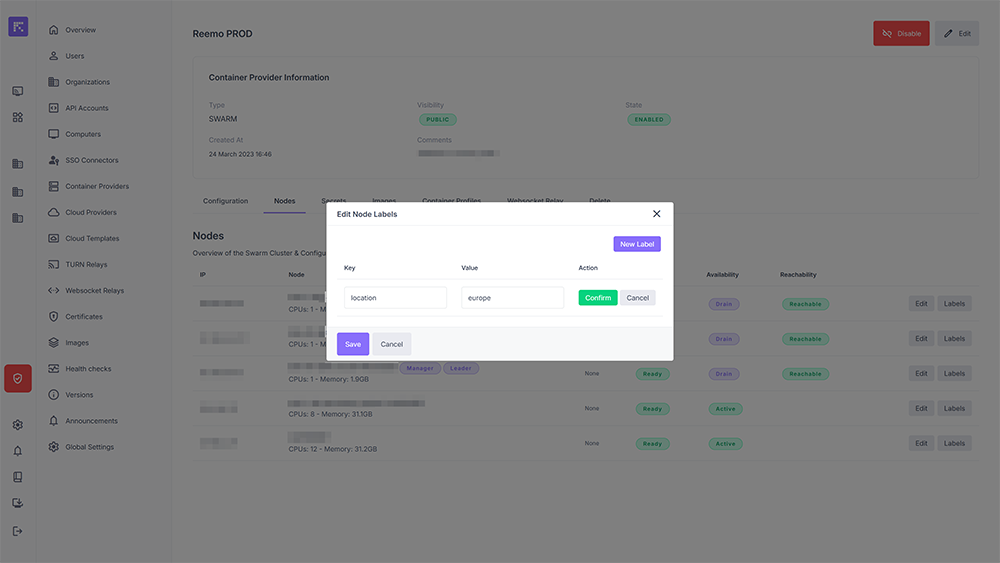

Gestion des nœuds¶

L’onglet Nodes affiche les nœuds rattachés au cluster du Container Providers. Pour chaque nœud, on retrouve :

IP et nom.

Labels : métadonnées configurables (ex. location: europe).

State : état (Ready, Down…).

Availability : Active, Pause, Drain.

Reachability : état de connectivité.

Liste des nœuds d’un cluster¶

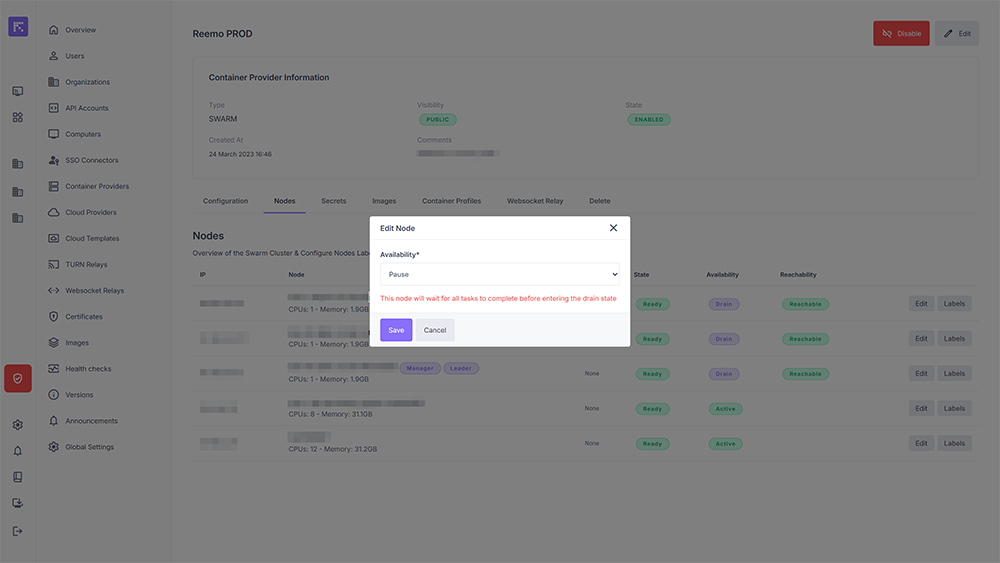

Les actions disponibles :

Edit : modifier la disponibilité d’un nœud.

Labels : gérer des étiquettes personnalisées.

Modification de la disponibilité d’un nœud¶

Ajout ou modification des labels d’un nœud¶

La gestion des Labels est utilisée en tandem avec le système de Constraints des profils de conteneur dans une organisation. Vous pouvez par exemple utiliser les Labels pour décrire un noeud.

Type = NOGPU

Location = PARIS

Puis dans un profile de conteneur, vous pouvez préciser des contraintes de placement:

Type EQUAL NOGPU

Location EQUAL PARIS

Cela garantira que tous les conteneurs de ce profil seront déployés sur les noeuds qui répondent à ces contraintes.

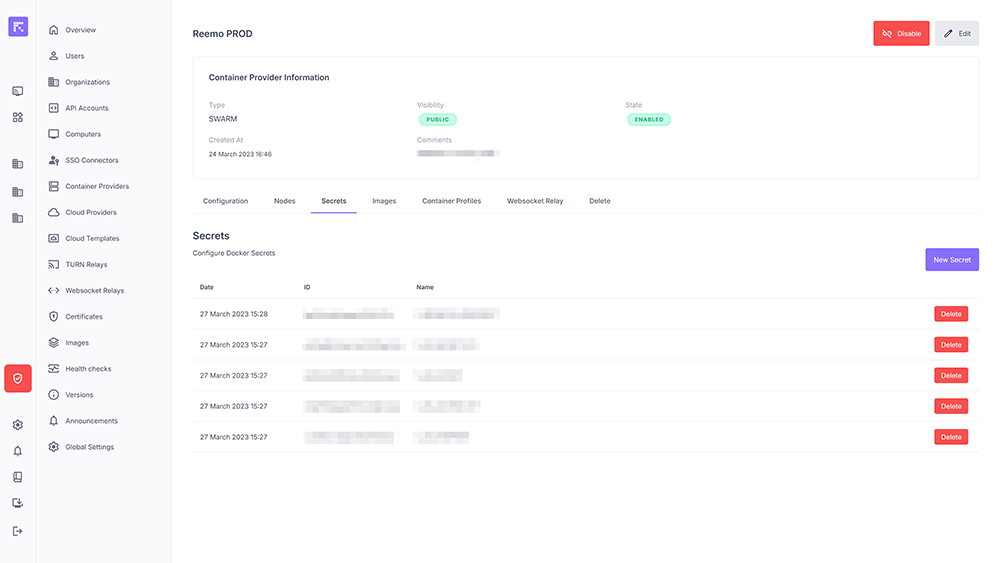

Gestion des secrets¶

L’onglet Secrets centralise la gestion des Docker Secrets associés au provider. Ils peuvent être utilisés par les containers ou les services.

Chaque secret possède :

Date de création.

ID unique.

Nom logique.

Gestion des secrets associés au provider¶

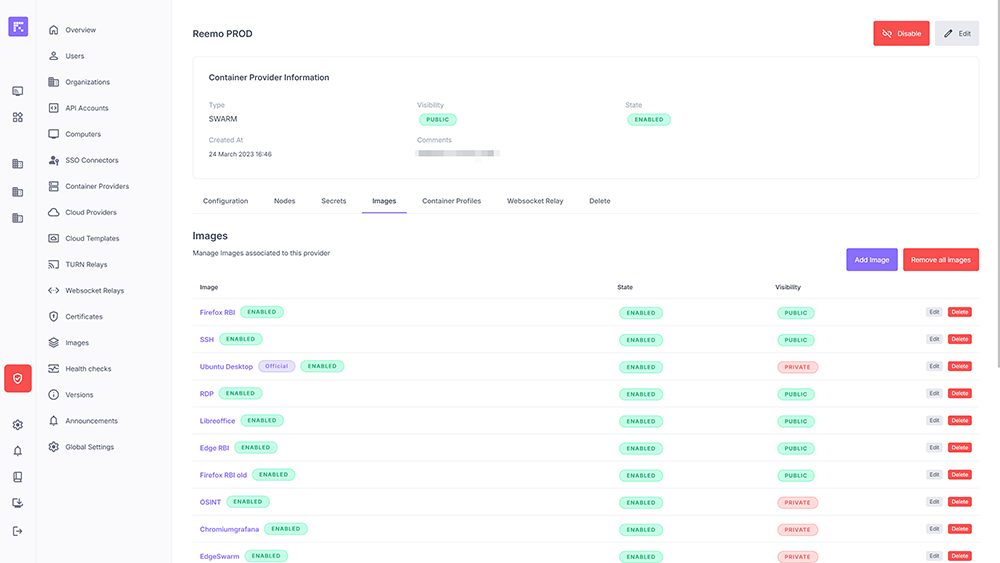

Gestion des images¶

L’onglet Images permet de déclarer et d’activer les images conteneur utilisables par le provider.

Pour chaque image :

Nom.

État : Enabled ou Disabled.

Visibilité : Public ou Private.

Liste et gestion des images disponibles¶

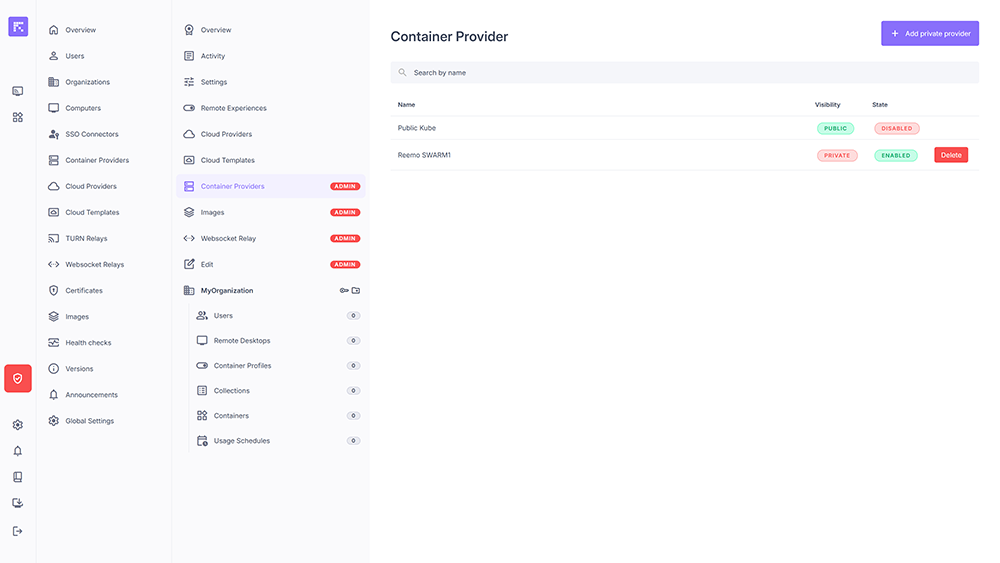

Association des Fournisseurs de Conteneur privés¶

Un Fournisseur de Conteneur peut être défini en mode Public ou Privé :

Public : accessible automatiquement par toutes les organisations, sans configuration supplémentaire.

Privé : doit être associé explicitement aux organisations qui doivent l’utiliser.

Cette distinction permet de partager facilement des ressources globales (Public) ou de réserver des environnements spécifiques à certaines organisations (Privé).

Gestion des associations¶

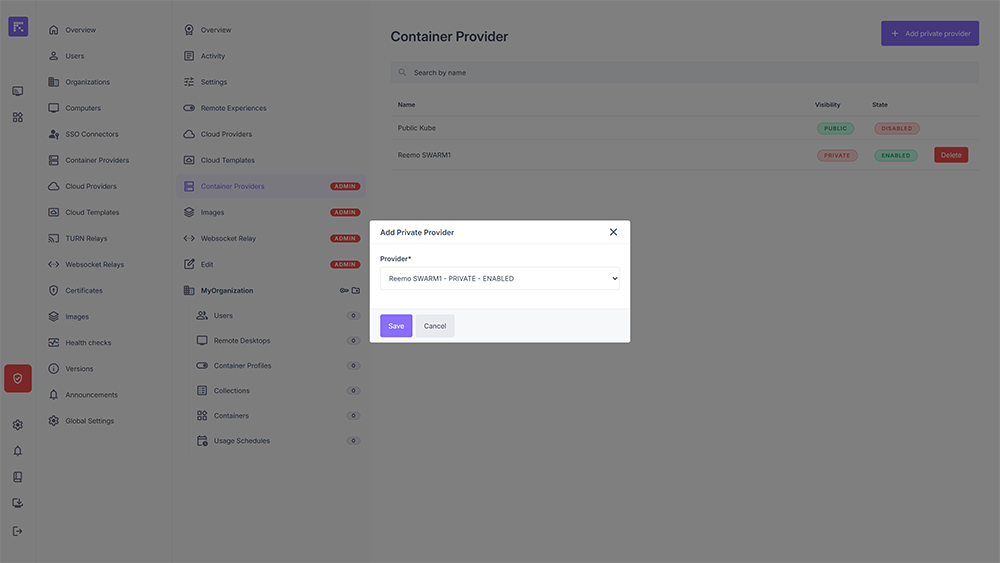

Depuis la section Container Providers d’une organisation, il est possible d’associer un Fournisseur de Conteneur privé disponible sur la plateforme.

Liste des Fournisseurs de Conteneur associés à une organisation¶

Ajout d’un Fournisseur de Conteneur privé¶

Pour associer un Fournisseur de Conteneur privé à une organisation :

Cliquer sur Add private provider.

Sélectionner le fournisseur désiré dans la liste déroulante.

Enregistrer l’association.

Association d’un Fournisseur de Conteneur privé à une organisation¶

Multi-Clustering¶

Le multi-clustering permet de rattacher plusieurs clusters à un même Fournisseur de Conteneur, afin de répartir ou de redonder les déploiements selon différents scénarios d’exploitation.

Ce mécanisme offre une meilleure résilience et scalabilité des environnements de conteneurs, en fonction de la stratégie choisie.

Deux modes de fonctionnement sont disponibles :

Mode |

Description |

|---|---|

Active / Active |

Tous les clusters sont actifs simultanément. Les déploiements de conteneurs sont distribués de manière aléatoire entre les différents clusters disponibles. Ce mode permet d’augmenter la capacité globale et d’améliorer la répartition de la charge entre plusieurs environnements. |

Active / Passive |

Un cluster principal (Master) est défini et utilisé par défaut pour tous les déploiements. Les autres clusters sont considérés comme des clusters secondaires (fallback). En cas d’indisponibilité du cluster principal, le système bascule automatiquement sur un cluster secondaire afin d’assurer la continuité de service. |

Note

Le mode Active/Passive est particulièrement adapté aux environnements de production nécessitant un haut niveau de disponibilité et de contrôle. Le mode Active/Active, quant à lui, est idéal pour des scénarios de montée en charge.

Grâce à cette fonctionnalité, les administrateurs peuvent construire des architectures de conteneurs tolérantes aux pannes et hautement évolutives, tout en simplifiant la gestion centralisée via un unique Fournisseur de Conteneur.

Résumé¶

Le module Container Providers offre :

Centralisation de la configuration.

Gestion des nœuds, images et secrets.

Réutilisation des certificats pour l’authentification et la sécurité.

Support du déploiement multi-cluster.

Les Fournisseurs de Conteneur publics sont visibles par toutes les organisations.

Les Fournisseurs de Conteneur privés nécessitent une association explicite.

Cela facilite l’administration et renforce la cohérence des environnements de containers.