Configurer un pare-feu Juniper¶

Note

Étape 1 :Ajouter les serveurs Reemo¶

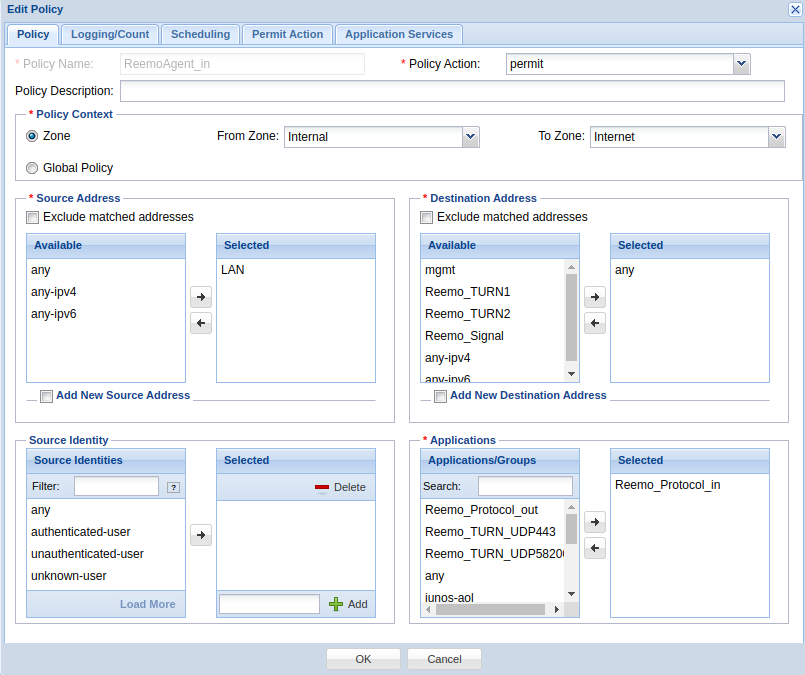

Dans Security > Policy Elements > Zone Address Book, ajoutez les adresses suivantes dans la zone Internet :

- Reemo_TURN1 :

Type :

FQDNDomain Name :

turn1.reemo.io

Ajout de l’adresse TURN1 dans le Zone Address Book.¶

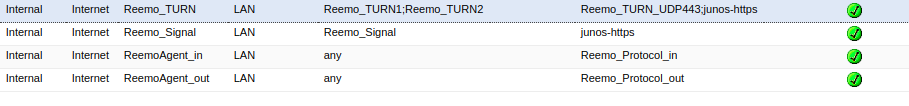

- Reemo_TURN2 :

Type :

FQDNDomain Name :

turn2.reemo.io

Ajout de l’adresse TURN2 dans le Zone Address Book.¶

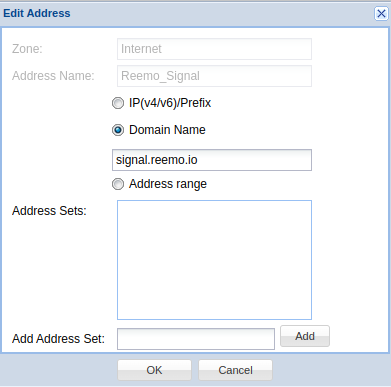

- Reemo_Signal :

Type :

FQDNDomain Name :

signal.reemo.io

Ajout de l’adresse Signal dans le Zone Address Book.¶

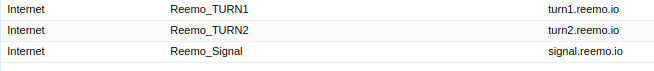

Aperçu des adresses

Récapitulatif des adresses configurées.¶

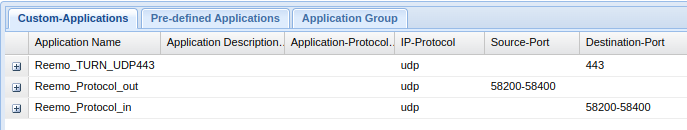

Étape 2 :Créer les applications (services) Reemo¶

Dans Security > Policy Elements > Applications, créez les applications personnalisées suivantes :

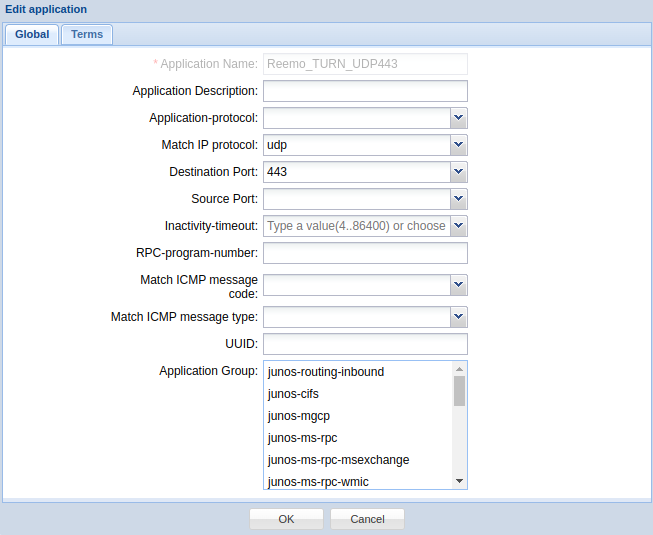

- Reemo_TURN_UDP443 :

Protocole :

udpDestination Port :

443

Application personnalisée : TURN en UDP/443.¶

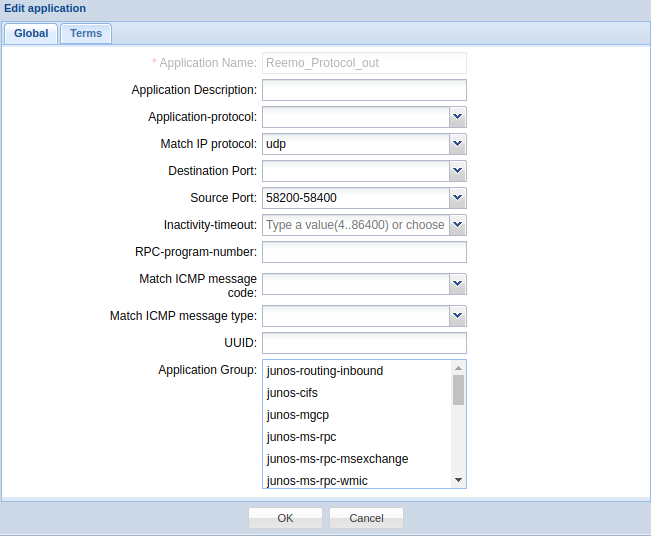

- Reemo_Protocol_out :

Protocole :

udpSource Port :

58200-58400

Application personnalisée : flux sortants de l’Agent Reemo.¶

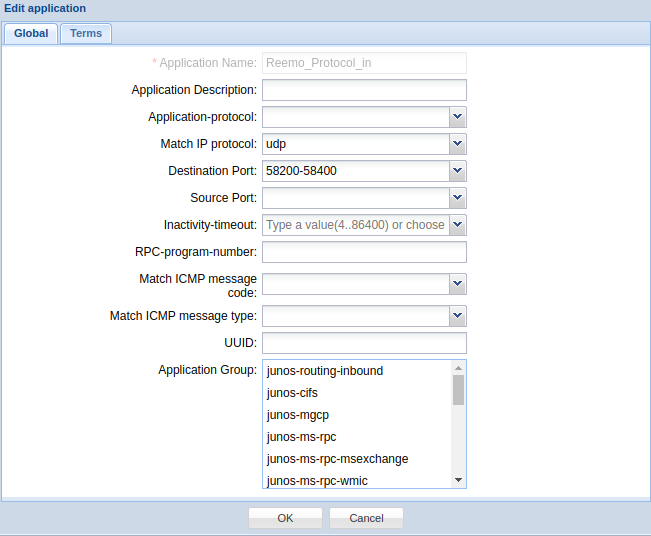

- Reemo_Protocol_in :

Protocole :

udpDestination Port :

58200-58400

Application personnalisée : flux entrants côté navigateur.¶

Aperçu des applications

Récapitulatif des applications configurées.¶

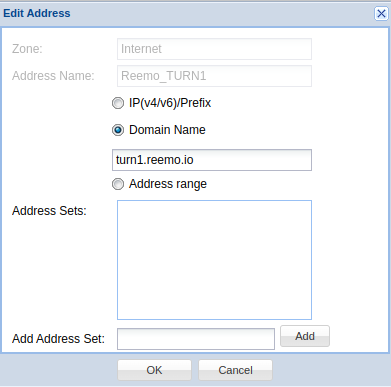

Étape 3 :Créer les règles de sécurité¶

Dans Security > Security Policy, créez les règles suivantes :

Règles globales¶

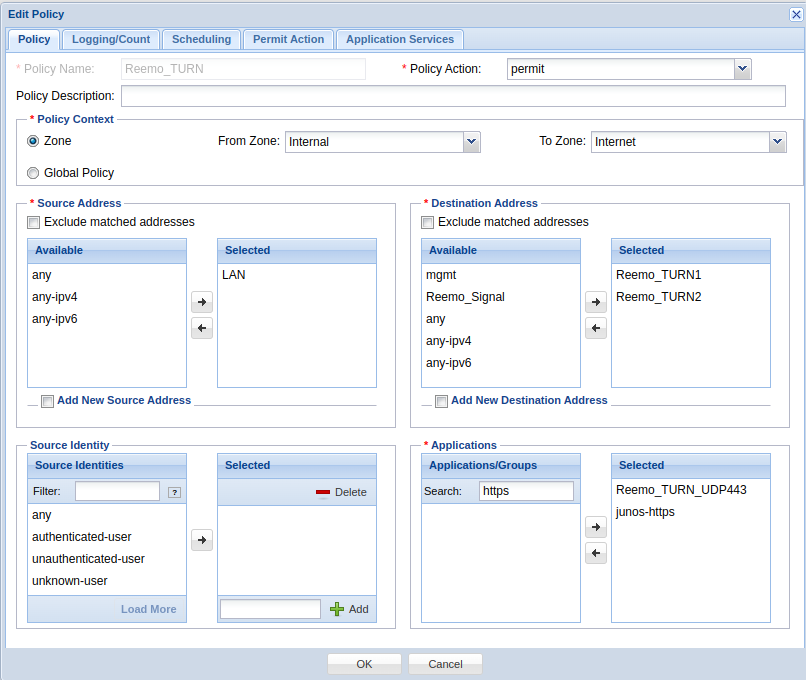

- Reemo_TURN :

From Zone :

internalTo Zone :

InternetDestination Address :

Reemo_TURN1,Reemo_TURN2Applications :

Reemo_TURN_UDP443,junos-httpsAction :

permit

Autoriser TURN (UDP/443) et HTTPS vers les serveurs TURN.¶

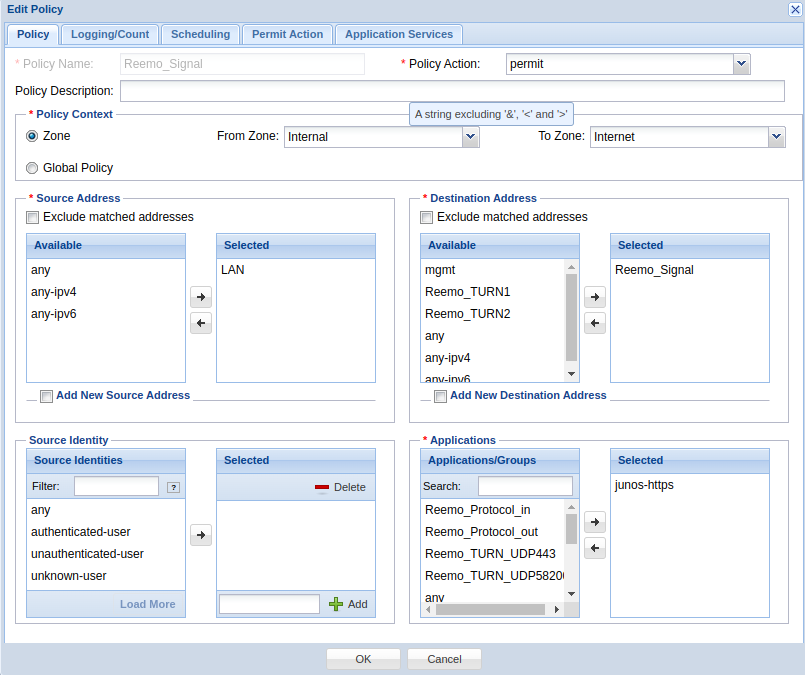

- Reemo_Signal :

From Zone :

internalTo Zone :

InternetDestination Address :

Reemo_SignalApplications :

junos-httpsAction :

permit

Autoriser HTTPS vers le serveur de signalisation.¶

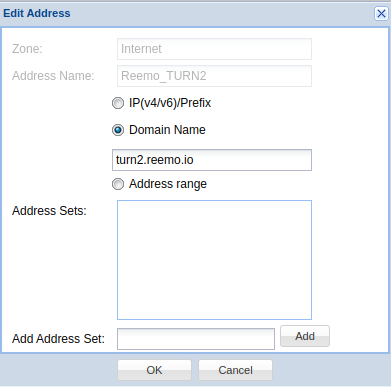

Règles côté ordinateur distant (“Reemo Side”)¶

Ces règles concernent le trafic sortant généré par l’ordinateur distant équipé de l’Agent Reemo. Elles permettent à la machine de communiquer correctement avec le navigateur client via la plage UDP 58200–58400.

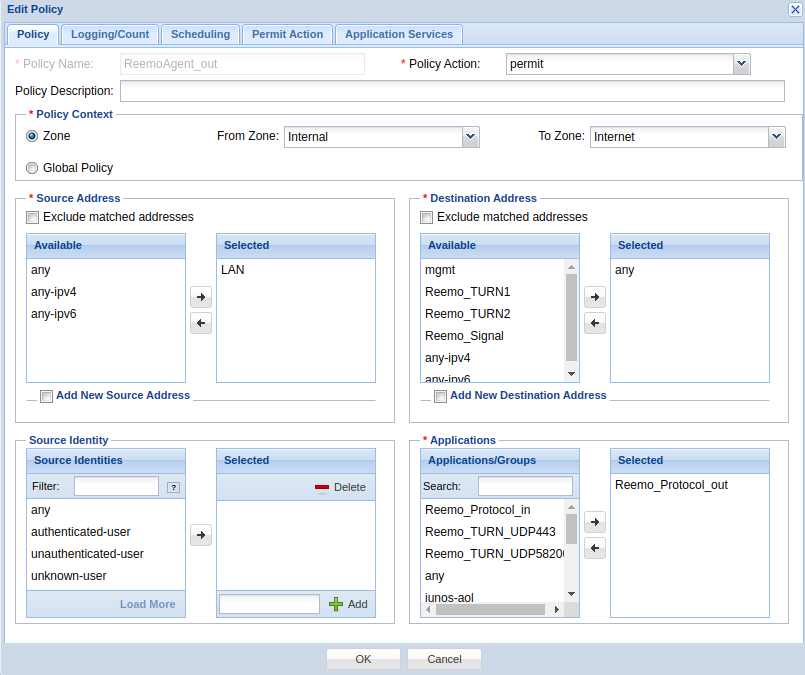

- ReemoAgent_out :

From Zone :

internalTo Zone :

InternetSource Address :

LAN(ordinateur distant)Destination Address :

anyApplications :

Reemo_Protocol_outAction :

permit

Autoriser les flux sortants de l’Agent Reemo.¶

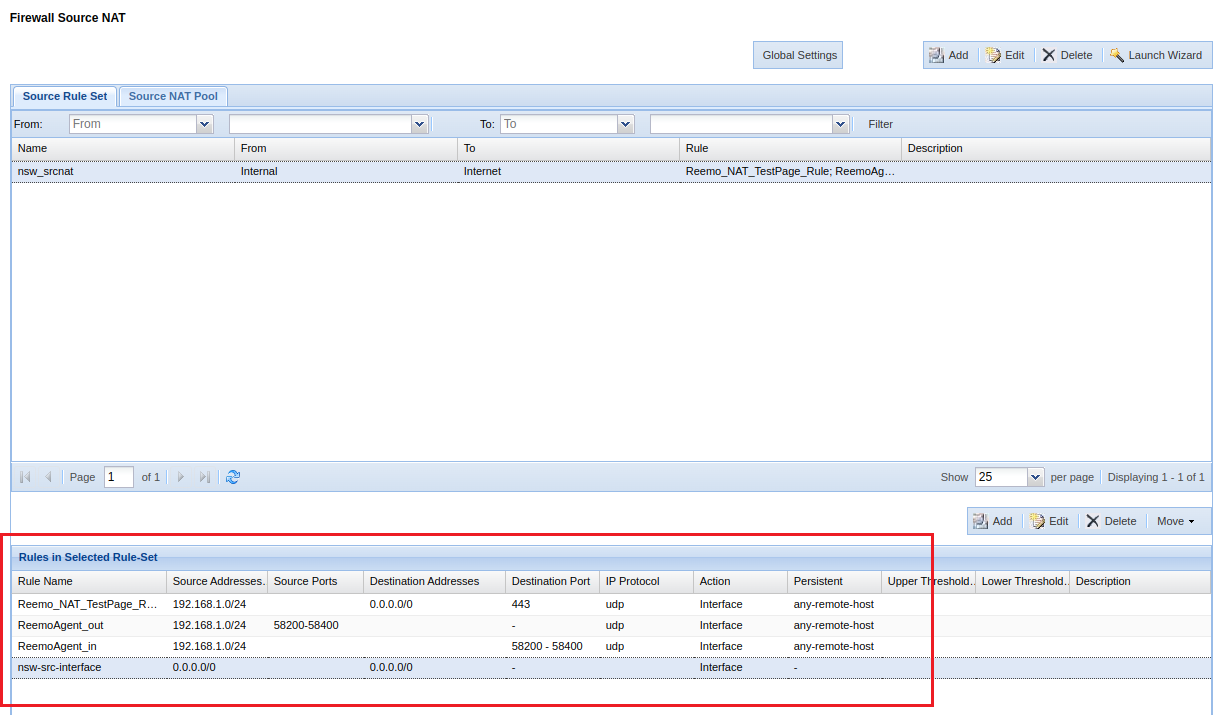

Étape 4 :Configuration NAT (conseillée)¶

- Pour préserver les performances en direct/udp, il est recommandé de

Désactiver la surcharge de port source (port overloading),

Activer un comportement persistant (persistent NAT).

Ouvrez NAT > Source, puis Global Settings.

Désactivez l’option Interface Port-Overloading.

Ajoutez des règles spécifiques dans le Source Rule Set principal.

Exemple de configuration NAT.¶

Exemples de règles NAT¶

- Reemo_NAT_TestPage_rule (Test vers UDP/443) :

Source :

votre sous-réseau interneProtocole :

udpPort :

443Action :

Do Source NAT With Egress Interface Address+ Persistent

- ReemoAgent_out (flux sortants Agent) :

Source :

votre sous-réseau interneProtocole :

udpPorts :

58200-58400Action :

Do Source NAT With Egress Interface Address+ Persistent

- ReemoAgent_in (flux entrants côté navigateur) :

Source :

votre sous-réseau interneProtocole :

udpPorts :

58200-58400Action :

Do Source NAT With Egress Interface Address+ Persistent

Résumé :Ports et adresses à ouvrir¶

Usage |

Protocol |

Ports |

Destination |

|---|---|---|---|

Signal server |

TCP/UDP |

443 |

|

TURN servers |

UDP |

443 |

|

Reemo Protocol In |

UDP |

58200–58400 |

Navigateur (poste client) |

Reemo Protocol Out |

UDP |

58200–58400 (src → dst dynamique) |

Ordinateur distant (Agent Reemo) |