Configurer SAML avec Okta¶

Cette page explique comment intégrer Okta comme fournisseur d’identité SAML pour authentifier vos utilisateurs sur Reemo.

Important

Cette fonctionnalité est disponible à partir de la formule Enterprise.

Note

Configurer SAML dans Reemo¶

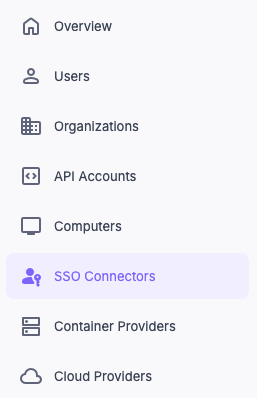

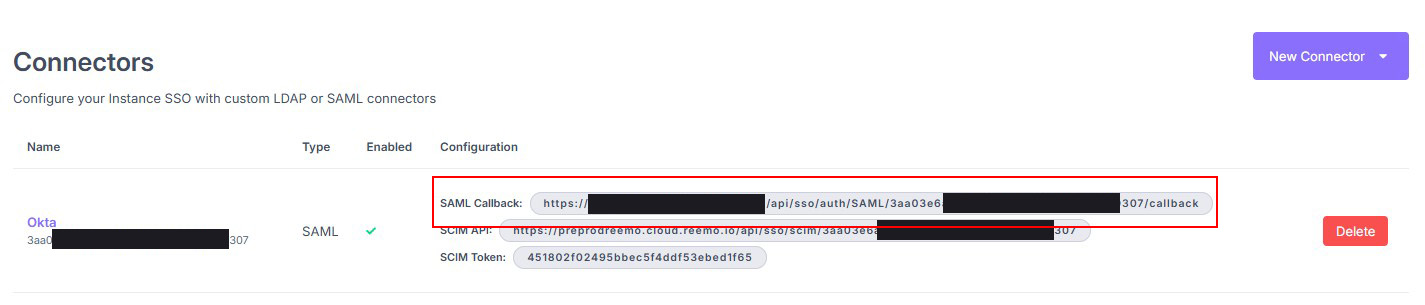

Configurer SAML à Connectors dans l’Admin Area de l’instance.¶

Configurer SAML dans Organization > Connectors.¶

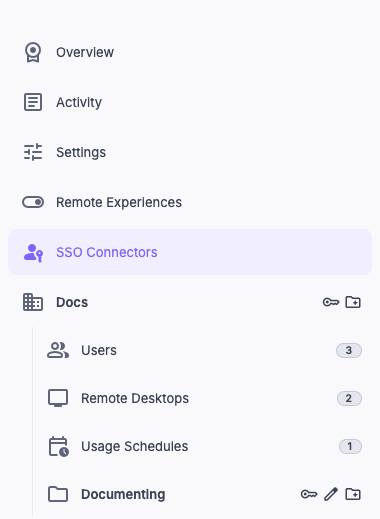

Créer le connecteur SAML côté Reemo¶

Créez un nouveau Connecteur de type SAML Connector.

Renseignez les champs de base :

Friendly Name : nom affiché à vos utilisateurs (ex. Okta).

Issuer / App URI ID :

reemo.Les autres champs (ex. Entry Point, Certificate) seront complétés après la configuration Okta.

Renseigner les champs de base du connecteur SAML.¶

Renseigner le nom convivial et l’Issuer (reemo), puis enregistrer.¶

Validez pour générer l’URL de callback du connecteur. Vous en aurez besoin dans Okta (Single sign-on URL).

Copier l’URL de callback générée par le connecteur SAML.¶

Configurer l’application SAML dans Okta¶

Connectez-vous à votre portail Okta.

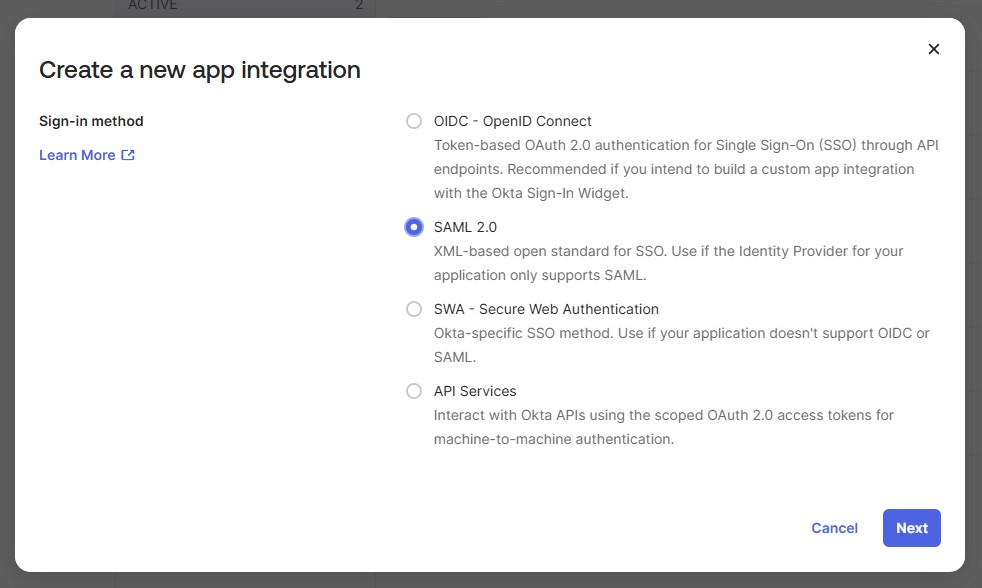

Allez dans Applications > Create App Integration > SAML 2.0.

Créer une intégration SAML 2.0 dans Okta.¶

Donnez un nom à l’application (ex. Reemo) et cliquez sur Next.

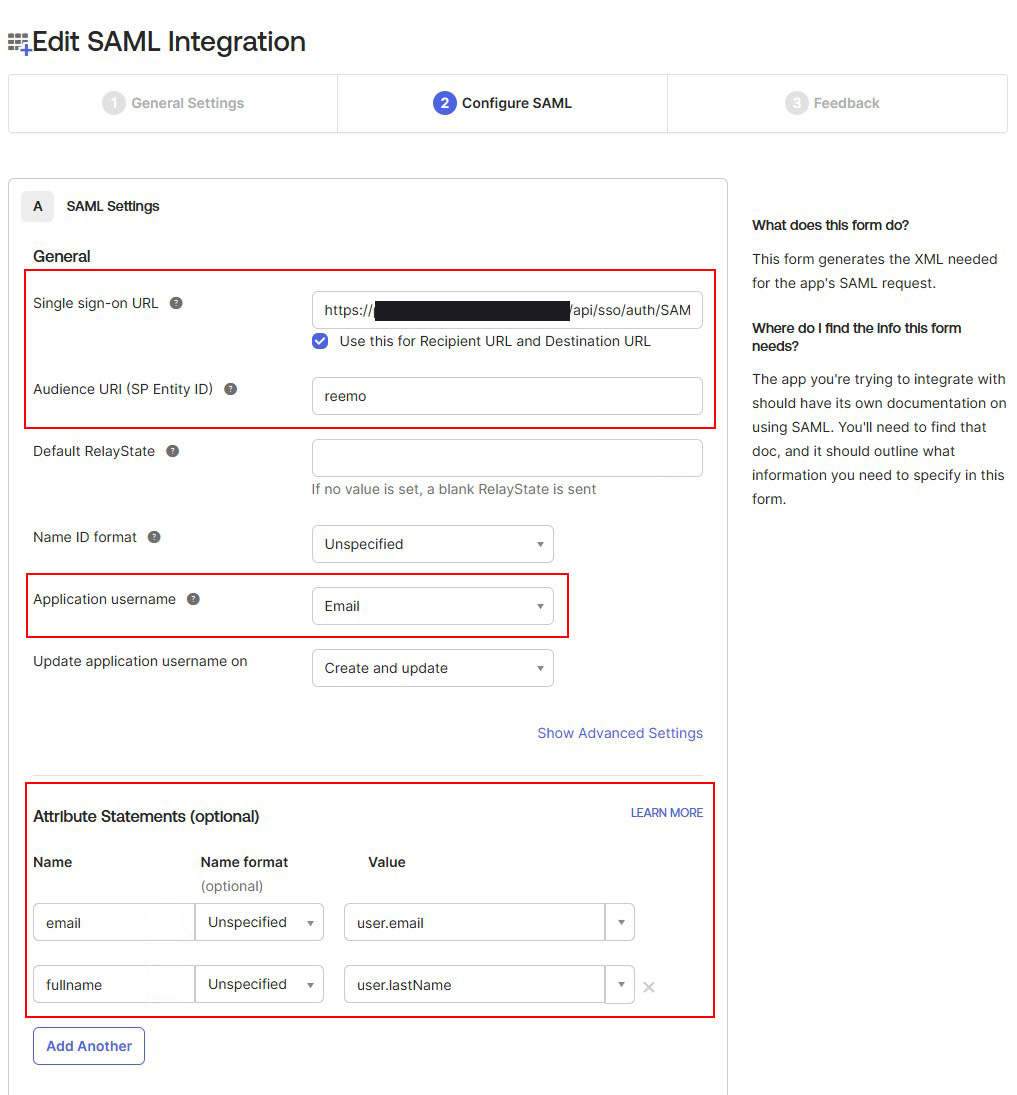

Renseignez les paramètres SSO principaux :

Single sign-on URL : collez l’URL de callback du connecteur Reemo.

Audience URI (SP Entity ID) :

reemo.Application username : Email.

Configurez les Attribute Statements comme ceux-ci :

Name |

Name format |

Value |

|---|---|---|

Unspecified |

user.email |

|

fullname |

Unspecified |

user.lastName |

Renseigner l’URL de callback, l’Audience et les Attribute Statements.¶

Terminez la création de l’application Okta (Next puis Finish)

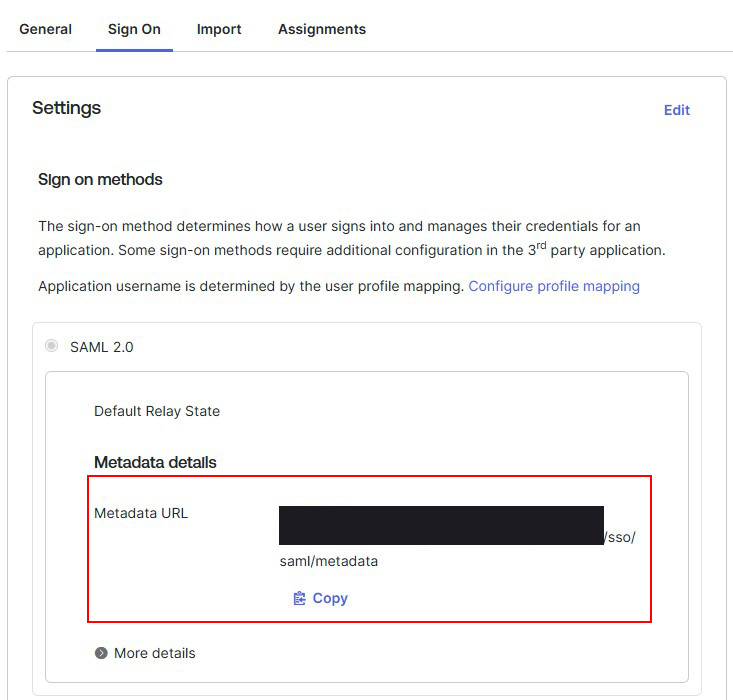

Depuis l’application créée, allez dans l’onglet Sign On puis téléchargez les métadonnées (Metadata) depuis l’URL donnée.

Télécharger les métadonnées SAML (XML) depuis Okta.¶

Copier le certificat X.509 et l’Entry Point (SSO URL).

Récupérer le certificat X.509 et l’Entry Point Okta.¶

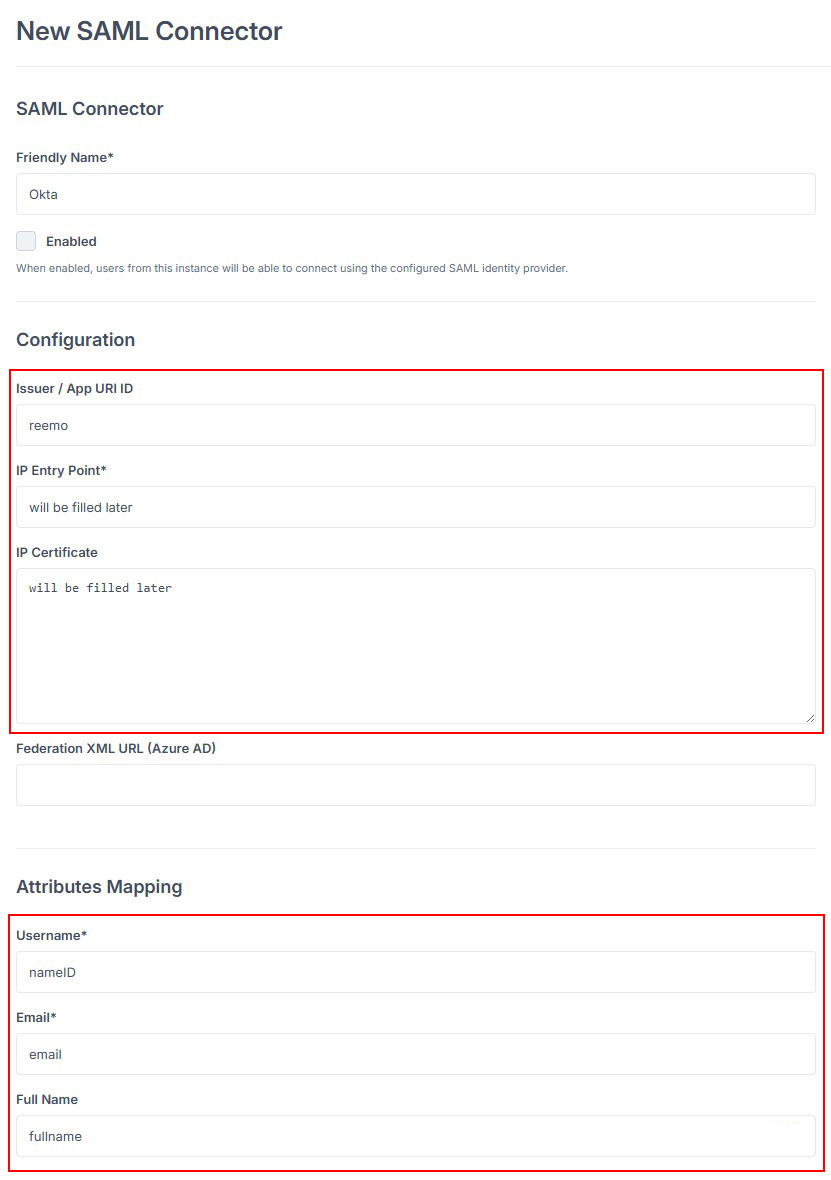

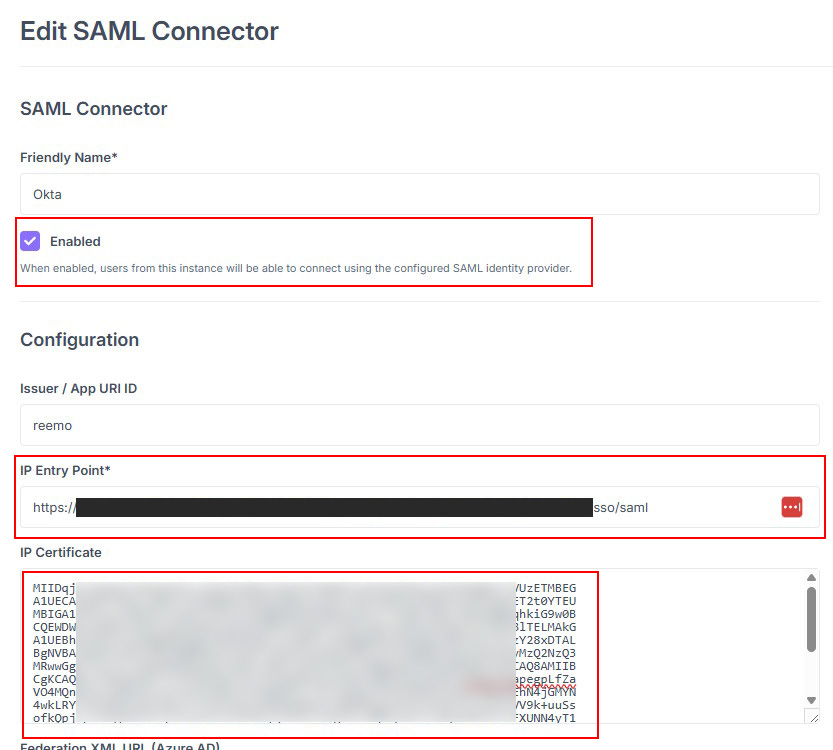

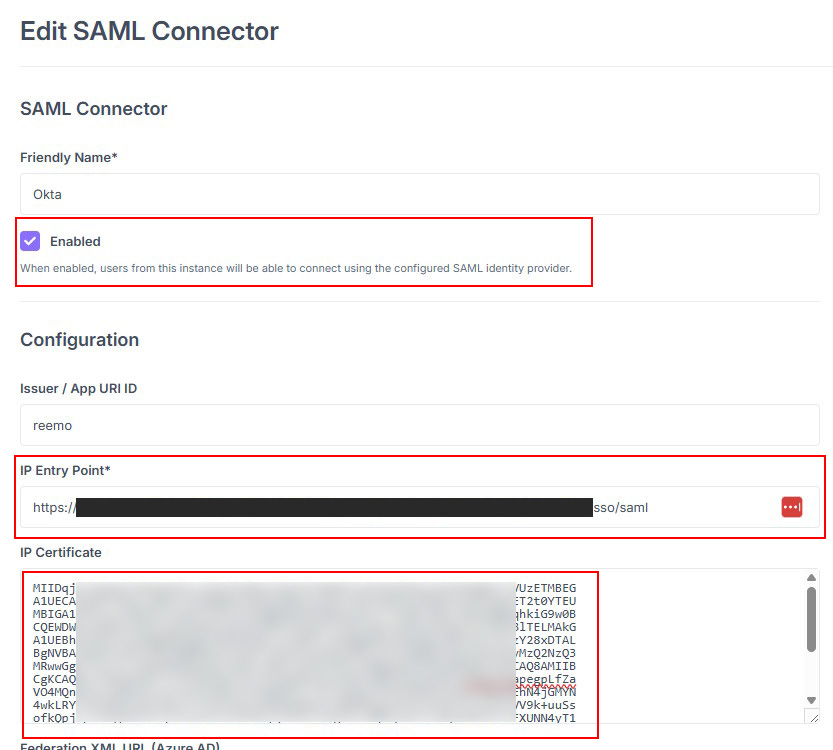

Compléter le connecteur SAML de Reemo. Activez le connecteur (case Enabled) puis cliquez sur Update. pour enregistrer.

Activer le connecteur après avoir collé l’Entry Point et le Certificate Okta.¶

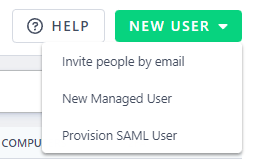

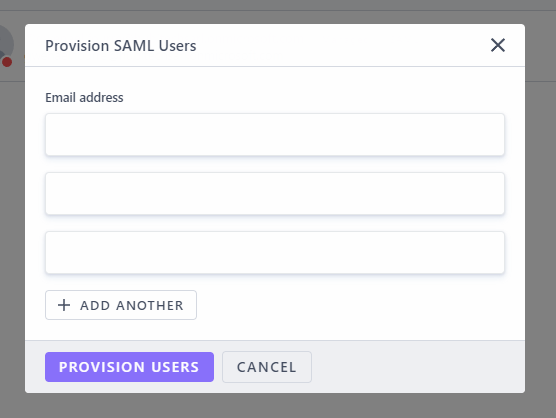

Déclarer les utilisateurs¶

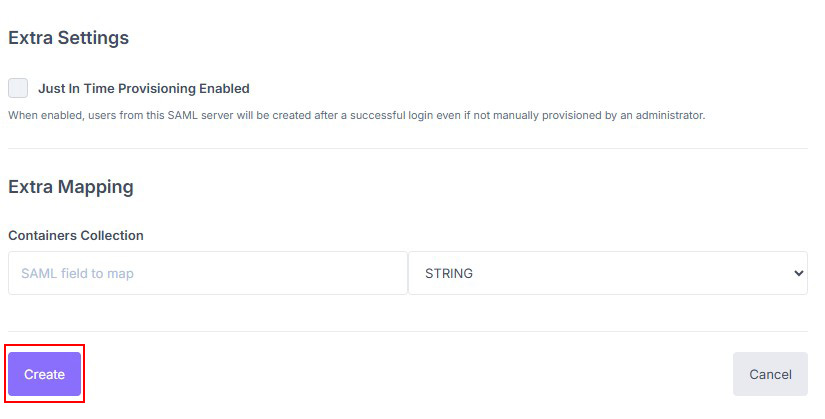

Deux approches sont possibles pour donner l’accès SSO aux utilisateurs.

Provisionner des utilisateurs SAML directement dans l’organisation.¶

Ajouter des utilisateurs par e-mail via la popup de provisionnement.¶

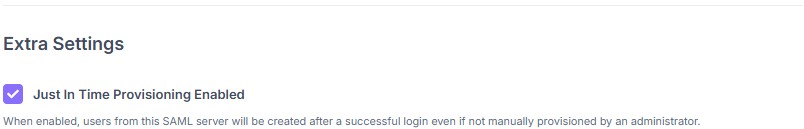

Activer Just In Time Provisioning pour créer les comptes à la première connexion.¶

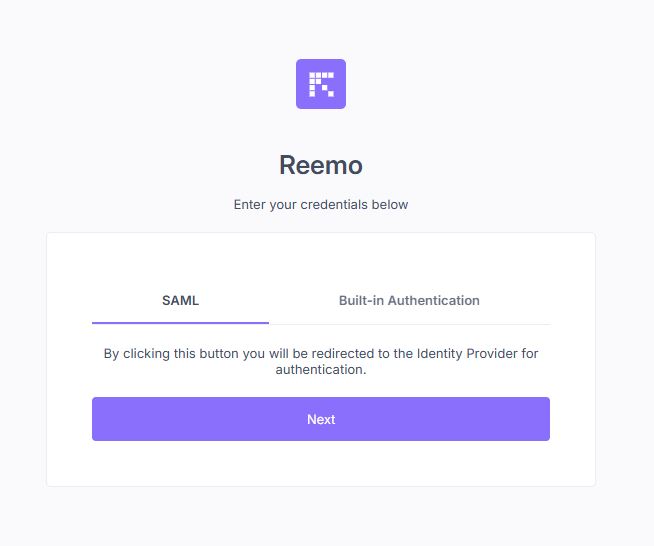

Se connecter via SAML¶

Une fois le connecteur actif et les utilisateurs déclarés (ou JIT activé), vos utilisateurs peuvent se connecter :

Accès général à votre portail (Private Cloud / On-Prem) :

https://[portal_url]/

Accès direct à l’organisation (Public Cloud) :

https://[portal_url]/login/[organization_shortname]

Sélectionner SAML puis Next pour être redirigé vers Okta.¶